Wie gut ist Ihre IT-Infrastruktur gegen aktuelle Angriffe aufgestellt und wo bestehen konkrete Risiken? Ein Sicherheitsaudit schafft Klarheit. Gerade im deutschen Mittelstand ist die IT-Landschaft häufig über Jahre hinweg gewachsen: On-Premises-Systeme, erste Cloud-Dienste, neue SaaS-Anwendungen, mobile Endgeräte und externe Partnerzugänge müssen zuverlässig zusammenspielen. Gleichzeitig soll der nächste Schritt Richtung Cloud-First gelingen – ohne Sicherheit und Betriebsstabilität zu riskieren. Genau dafür ist das Audit da: Wir schaffen Transparenz über Ihre aktuelle Sicherheitslage, identifizieren Lücken und leiten einen priorisierten Maßnahmenplan ab. So können Sie schnell wirksame Schritte umsetzen und gleichzeitig ein klares Zielbild für die nächsten Monate erhalten.

Wir digitalisieren den Mittelstand

Risiken erkennen & Maßnahmen priorisieren – mit unserem Sicherheitsaudit

Im Audit geht es nicht um „mehr Tools“, sondern um Wirksamkeit: Welche Maßnahmen greifen bereits, wo entstehen Risiken durch Lücken oder Fehlkonfigurationen und welche Schritte bringen den größten Effekt? Sie erhalten eine Entscheidungsgrundlage, die IT und Management gleichermaßen unterstützt: nachvollziehbar, priorisiert und umsetzungsorientiert – für On-Prem, Hybrid und Cloud.

Analyse

Sicherheitscheck: Strukturierte Ist-Analyse Ihrer IT-Systeme

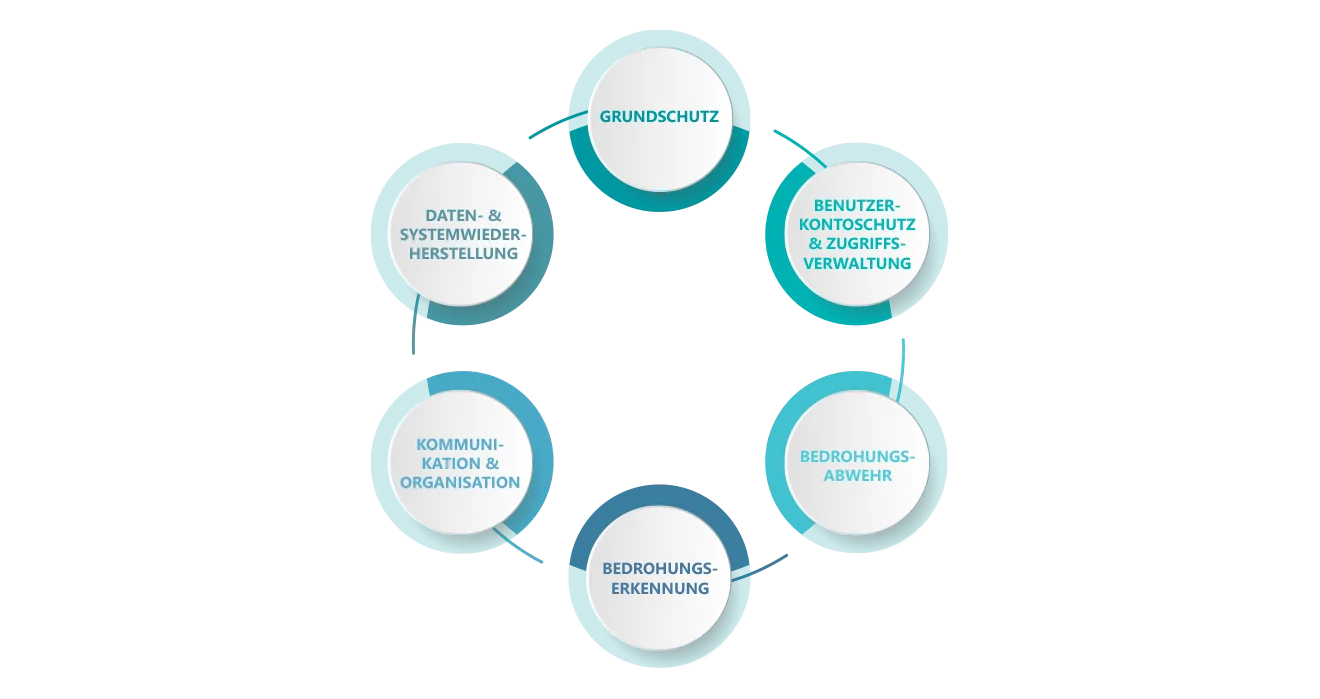

Die Ist-Lage Ihrer IT-Systeme ermitteln wir über einen Sicherheitscheck entlang von sechs zentralen Bereichen:

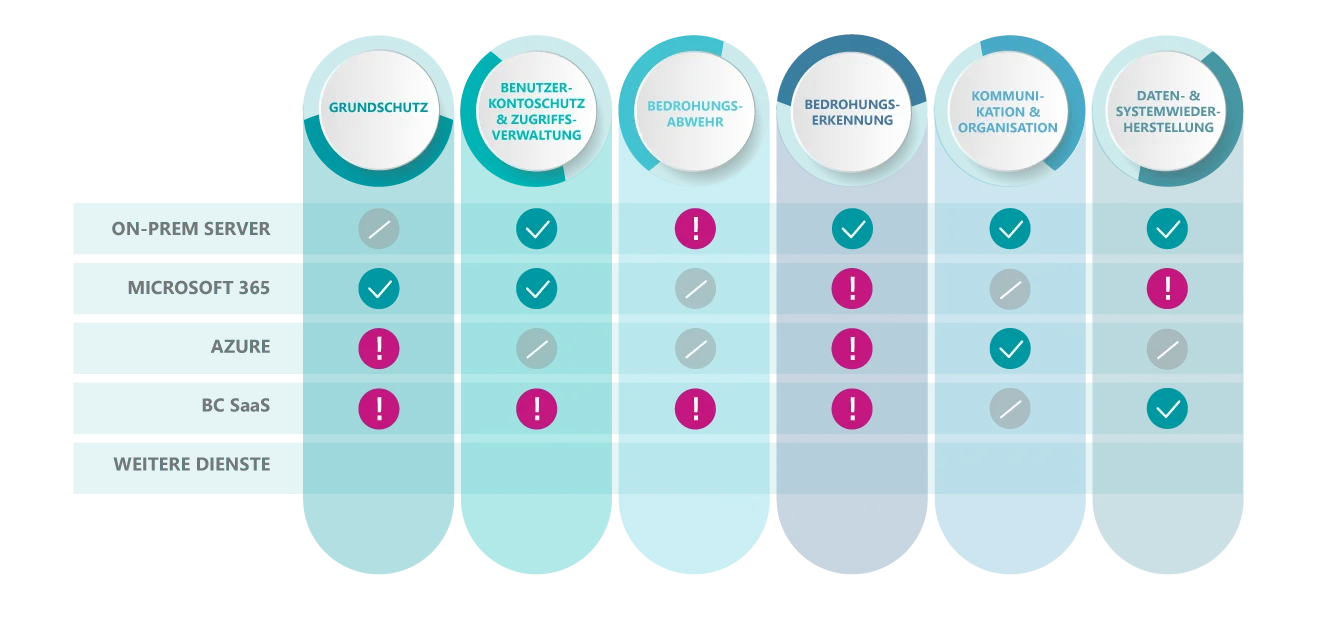

Für unseren Sicherheitscheck prüfen wir Ihre Dienste und Systeme mithilfe einer Matrix: Wir ordnen z. B. On-Prem-Server, Microsoft 365, Azure, SaaS-Anwendungen und weitere Plattformen den zuvor beschriebenen 6 Security-Kategorien zu und bewerten sie strukturiert. So erkennen Sie auf einen Blick, welche Sicherheitsbereiche gut aufgestellt sind und wo Handlungsbedarf besteht. Hierbei ist die Checkliste bewusst erweiterbar. Wenn neue Dienste hinzukommen (z. B. weitere Cloud-Workloads oder SaaS-Lösungen), lässt sich die Bewertung strukturiert fortschreiben.

Hinweis: Im Rahmen unserer Sicherheits-Audits fokussieren wir uns auf Architektur- und Konfigurations-Reviews sowie Maßnahmenplanung. Penetrationstests sind nicht Bestandteil unseres Leistungsportfolios.

Prüfbereiche

Was wir im Sicherheitsaudit typischerweise prüfen

Im Sicherheitsaudit schauen wir uns die sicherheitsrelevanten Bausteine Ihrer IT-Infrastruktur an – von Benutzerkonten und Zugriffsrechten über Cloud- und On-Prem-Systeme bis hin zu Backup, Erkennung und Notfallabläufen. So wird schnell sichtbar, wo Ihre IT bereits gut aufgestellt ist und wo die nächsten Schritte den größten Effekt haben. Je nach Einsatz Ihrer Systeme betrachten wir unter anderem:

Anmeldung, Mehrfaktor-Authentifizierung (MFA), Rollen und Admin-Rechte

Sicherheits-Grundeinstellungen, Zugriffsschutz und zentrale Richtlinien

Server, Verzeichnisdienst (Active Directory), Update-Stand und Basisschutz (Hardening)

Geräteschutz, Sicherheitsrichtlinien sowie der Gerätezustand (Compliance)

Schutz der Backups, Wiederherstellbarkeit und Restore-Tests für den Ernstfall

Protokolle/Logs, Alarmierung und die Frage: Wer reagiert wann worauf?

Prüfung von Rollen und Verantwortlichkeiten sowie Kommunikations- und Eskalationswegen. Bewertung, ob die dafür nötigen Prozesse vorhanden und sinnvoll ausgestaltet sind.

Ablauf des Sicherheitsaudits: in 4 Schritten zum Maßnahmenplan

Was Sie nach dem Sicherheitsaudit erhalten

Nach dem Sicherheitsaudit bekommen Sie Folgendes von uns:

Wir machen Technologien nutzbar

unitop sicher einführen: Microsoft Security als stabile Basis

unitop ist unsere ganzheitliche Branchenlösung auf Basis von Microsoft Dynamics 365 Business Central. Das bietet einen großen Vorteil: Für die sichere Einführung und den Betrieb können wir auf etablierte Microsoft Security-Mechanismen und bewährte Best Practices zurückgreifen, insbesondere im Zusammenspiel mit Microsoft 365 und Azure. So lässt sich Ihre unitop-Umgebung von Beginn an sauber absichern – abgestimmt auf Ihre bestehende Infrastruktur (On-Prem, Hybrid oder Cloud).

Im Audit berücksichtigen wir dafür typische Sicherheitsanforderungen frühzeitig, unter anderem:

So wird das Sicherheitsaudit zur stabilen Grundlage, um unitop sicher einzuführen – und im laufenden Betrieb verlässlich zu betreiben.

Kontakt

Sicherheitsaudit anfragen – Ihr Ansprechpartner

Sie möchten wissen, wo Sie stehen – und welche Schritte wirklich Wirkung entfalten? Wir beraten Sie gerne und finden den passenden Einstieg für Ihre Umgebung.