Ein Sicherheitskonzept ist mehr als eine Sammlung einzelner Maßnahmen: Es ist Ihr Fahrplan, wie IT-Sicherheit in Ihrer Organisation dauerhaft funktioniert – technisch, organisatorisch und im Betrieb. Gerade im deutschen Mittelstand muss ein Sicherheitskonzept vor allem eines sein: alltagstauglich. Es muss sich mit vertretbarem Aufwand umsetzen lassen, Verantwortlichkeiten klar regeln und den laufenden Betrieb nicht ausbremsen.

Ob On-Prem, Hybrid und Cloud: Wir entwickeln mit Ihnen ein Sicherheitskonzept inklusive Sicherheitsarchitektur, das Ihre reale Umgebung abbildet und die Transformation Richtung Cloud-First/Cloud-Only strukturiert begleitet. Das Ergebnis ist ein Soll-Bild, das Sicherheitsziele in konkrete Schutzmaßnahmen (Controls) übersetzt und als Grundlage für Umsetzung und Betrieb dient.

Wir digitalisieren den Mittelstand.

Passgenau statt „von der Stange“ – Ihr Sicherheitskonzept

Gewachsene On-Prem-Strukturen, hybride Übergänge, neue Cloud-Services und SaaS-Anwendungen – oft parallel im Einsatz: Ihre Ausgangslage bestimmt, welche Maßnahmen wirklich sinnvoll sind. Deshalb entwickeln wir Sicherheitskonzepte nicht abstrakt, sondern entlang Ihrer Prozesse, Ihrer kritischen Systeme und Ihrer Cloud-Ziele. So entsteht ein Sicherheitsrahmen, der im Alltag praktikabel bleibt – und im Ernstfall Orientierung gibt.

Gemeinsam. Stabil. Wachsen.

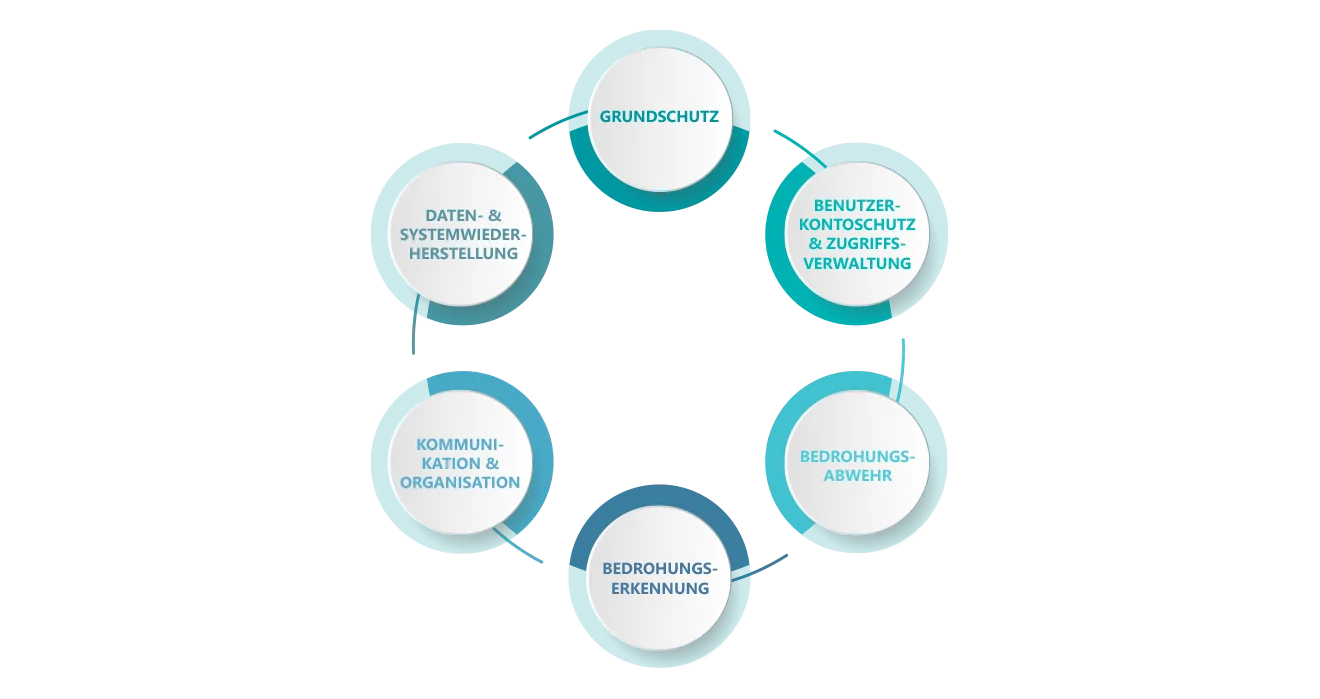

Ihr Sicherheitskonzept – strukturiert in 6 Sicherheitsbereichen

Damit nichts Wesentliches übersehen wird, strukturieren wir das Sicherheitskonzept entlang von sechs zentralen Bereichen. Diese Struktur ist bewusst flexibel: Je nach eingesetzten Diensten und Plattformen (z. B. Microsoft 365, Azure, SaaS oder On-Prem-Systeme) erweitern wir die Maßnahmen systematisch. So kann das Konzept mit Ihrer IT-Landschaft wachsen, ohne jedes Mal neu aufgesetzt zu werden.

Vertrauen ist gut, Kontrolle ist besser.

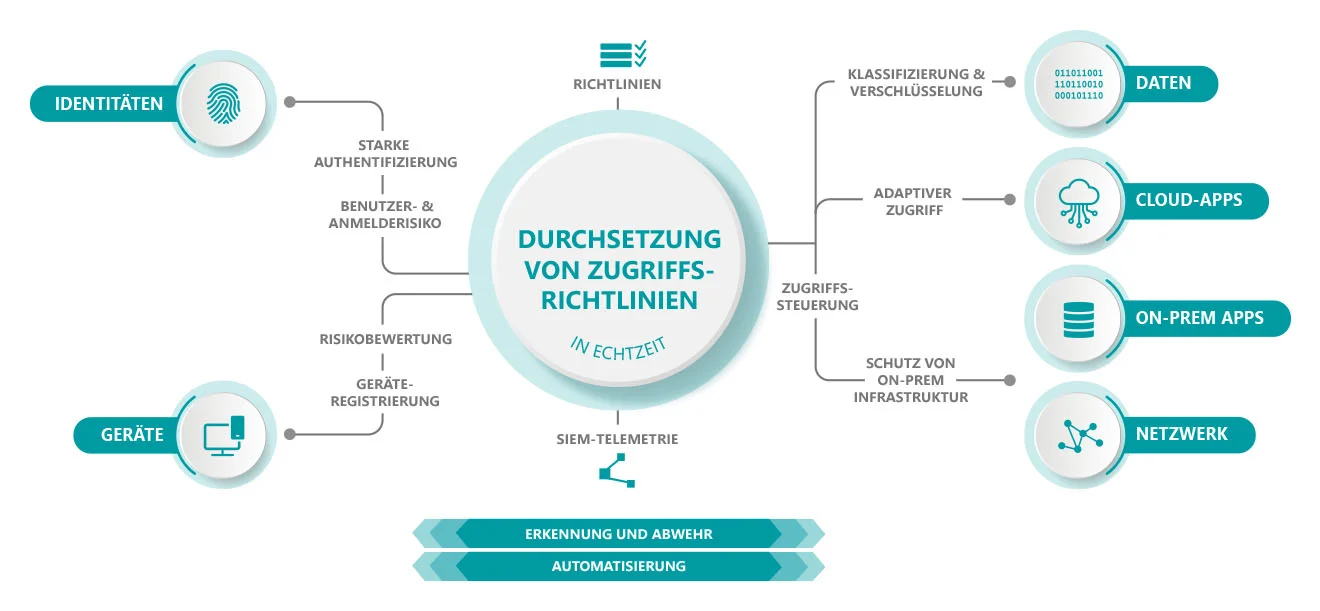

Zero Trust: Zugriffsrichtlinien in Echtzeit durchsetzen

Gerade in Cloud-First- und Hybrid-Szenarien entscheidet sich IT-Sicherheit häufig an einem Punkt: Wie konsequent werden Zugriffsrichtlinien durchgesetzt und worauf basiert diese Entscheidung? Zero Trust bedeutet: kein implizites Vertrauen, sondern Zugriff nur nach klaren Regeln und kontinuierlicher Prüfung.

In unserem Sicherheitskonzept definieren wir die Leitplanken für eine Durchsetzung von Zugriffsrichtlinien in Echtzeit, u. a. entlang folgender Bausteine:

Starke Authentifizierung sowie Bewertung von Benutzer- & Anmelderisiken

Geräteregistrierung & Risikobewertung als Grundlage für vertrauenswürdigen Zugriff

Zugriffssteuerung & adaptiver Zugriff – abhängig von Kontext & Risiko

Daten, Cloud-Apps, On-Prem Apps und Netzwerk

Schutz sensibler Informationen durch klare Regeln und technische Maßnahmen

Sichtbarkeit als Basis für Erkennung & Abwehr

Definierte Reaktionen und Abläufe, um schneller & konsistenter handeln zu können

So entsteht eine Architektur, die Sicherheit und Nutzererlebnis zusammenbringt – und den Betrieb nicht unnötig verkompliziert.

Roadmap zur Umsetzung Ihres Sicherheitskonzepts

Wir übersetzen das Soll-Bild in klare Schritte – von Quick Wins über Stabilisierung bis zum Cloud-First/Cloud-Only-Zielbild. Damit bleiben Sie handlungsfähig, ohne Ihre Organisation zu überfordern:

Was Sie am Ende erhalten: Sicherheitskonzept, Architektur & Roadmap

Damit Sie fundiert entscheiden und die Umsetzung gezielt planen können, erhalten Sie folgende Unterlagen und Ergebnisse:

Wir machen Technologien nutzbar

Sicherheitsarchitektur für unitop: Rollen, Zugriffe & Betrieb

Bei der Einführung und im Betrieb von unitop – basierend auf Microsoft Dynamics 365 Business Central – betrachten wir Sicherheitsanforderungen von Anfang an ganzheitlich. Durch die Microsoft-Plattform lassen sich bewährte Sicherheitsmechanismen im Zusammenspiel mit Microsoft 365 und Azure gezielt nutzen, um Ihre unitop-Umgebung stabil und sicher aufzusetzen. Dazu gehören unter anderem folgende Bausteine:

Kontakt

Ihr Ansprechpartner für Sicherheitskonzept & Sicherheitsarchitektur

Sie möchten ein Sicherheitskonzept, das zu Ihrer Umgebung passt und sich in der Praxis umsetzen lässt? Wir beraten Sie gerne.